Avec Malware Hunter, Shodan traque les serveurs C&C des botnets

Shodan se dote d’un outil, Malware Hunter, qui tente de débusquer les serveurs de commandes et contrôle des botnets.

Dans le monde de la sécurité, Shodan.io est un moteur de recherches réputé pour savoir quels objets, périphériques, sont connectés sur Internet. Une cartographie utile pour les experts en sécurité pour prévenir des vulnérabilités à travers des ports ouverts, mais aussi utilisée par les cybercriminels qui y voient un outil pour dénicher facilement les terminaux vulnérables.

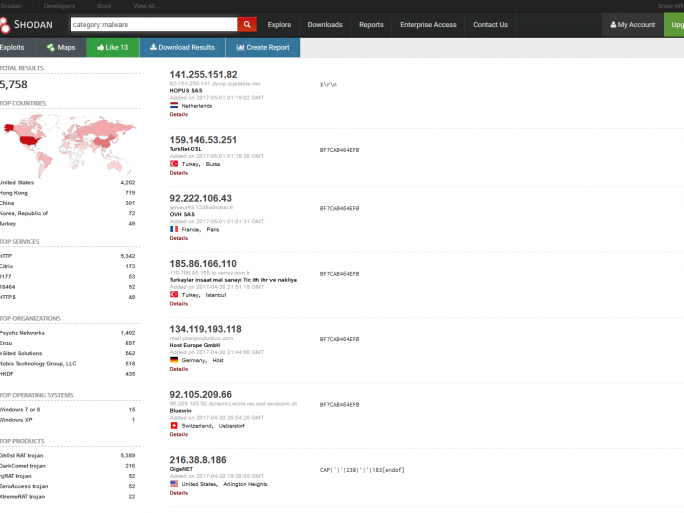

Aujourd’hui, Shodan.io annonce la création de Malware Hunter. Il s’agit d’un outil de détection et de suppression des serveurs de commandes et contrôle (C&C) liés aux botnets. Réalisé en collaboration avec le spécialiste de la threat intelligence, Recorded Future, la solution scanne Internet à la recherche des sites de contrôles des différents RAT (Remote Access Trojan) comme GhOst RAT, Dark Comet, njRAT, XtremeRAT, Net Bus et Poison Ivy.

Imiter le signal d’un périphérique infecté

Concrètement, Malware Hunter identifie les serveurs C&C en se connectant aux adresses IP publiques et en envoyant du trafic imitant celui d’un périphérique vulnérable. Si une réponse est renvoyée, le serveur est signalé. A ce petit jeu, l’outil a déjà recensé plus de 5700 serveurs RAT, dont plus de 4000 sont basés aux Etats-Unis. Selon Shodan, les sites de contrôles identifiés étaient liés à Gh0st RAT: un malware chinois qui a été utilisé dans des campagnes de cyber-espionnage depuis 2009. La liste des serveurs C&C est mise à jour en temps réel. Les éditeurs de sécurité, les chercheurs et les entreprises peuvent donc la consulter pour mettre à jour leurs solutions comme les pare-feu ou les protections anti-malware.

Shodan considère que le blocage du trafic des serveurs C&C au niveau réseau peut aider à empêcher les cybercriminels de voler des données ou d’infecter des terminaux. Il s’agit bien d’une aide et en aucun d’un vecteur d’attaques, précise Shodan. « Malware Hunter n’effectue pas d’attaques et les requêtes envoyées ne contiennent aucun contenu malveillant. »

A lire aussi :

600 000 serveurs Web Microsoft IIS 6.0 menacés par un exploit zero day

Après MongoDB, les instances Elasticsearch rançonnées