Cybersécurité : les frameworks ATT&CK et VERIS convergent

Pour favoriser l’analyse des incidents de sécurité, MITRE crée du liant entre son framework et celui de la communauté VERIS.

Analyser les incidents de sécurité ? Il y a des frameworks pour ça. Et des passerelles entre certains ; par exemple, VERIS et ATT&CK.

Le premier (Vocabulary for Event Recording and Incident Sharing) vise à standardiser la description des incidents. Le second (Adversarial Tactics, Techniques and Common Knowledge) apporte des informations axées sur le comportement des attaquants.

Il est possible d’établir des correspondances entre les indicateurs sur lesquels reposent l’un et l’autre framework. Un projet dans ce sens a récemment émergé (version initiale publiée fin août). À son origine, le CTID (Center for Threat-Informed Defense), organisation R&D à but non lucratif que pilote une entité rattachée à MITRE… créateur d’ATT&CK.

Le modèle VERIS se fonde sur quatre axes principaux :

- Actifs (éléments affectés par l’incident)

- Actions (qu’est-ce qui a touché les actifs ?)

- Acteurs (qui a touché les actifs ?)

- Attributs (comment les actifs ont-ils été touchés ?)

À chacun de ces axes est associé une « énumération ». C’est-à-dire un ensemble de valeurs sur la base desquelles on va classer un incident.

ATT&CK comporte quant à lui trois dimensions :

- Tactiques (objectifs / motivations des attaquants)

- Techniques (moyens mis en œuvre pour atteindre les objectifs)

- Sous-techniques

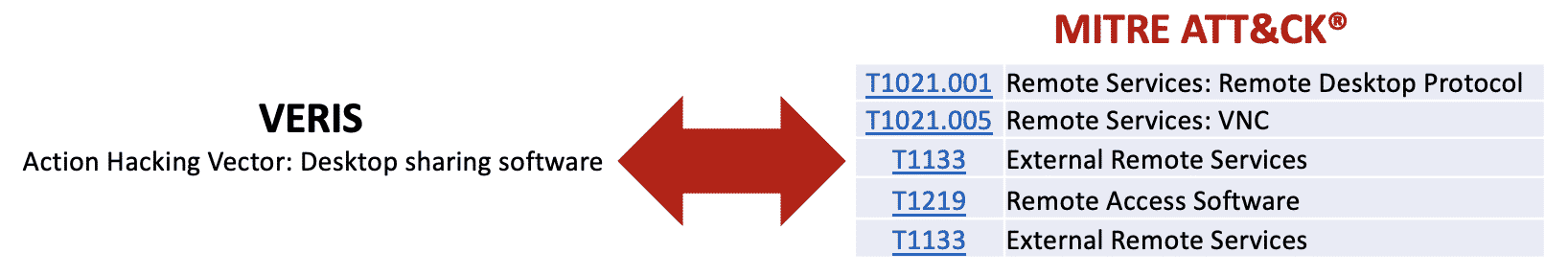

Le CTID cherche à créer du liant là où c’est pertinent. Le schéma ci-dessous l’illustre. Ce que VERIS regroupe sous « logiciels de partage de bureau », ATT&CK le divise en RDP, VNC, etc.

Illustration principale © pinkeyes – Adobe Stock