5G : l'Union européenne fragmentée sur la sécurité

Trois ans et demi après son adoption, la « boîte à outils » de l'UE sur la cybersécurité de la 5G donne lieu à un éventail de transpositions.

Un règlement plutôt qu'une directive, histoire d'éviter un patchwork de transpositions ? La Commission européenne a choisi cette voie avec le Gigabit Infrastructure Act, qu'elle a présenté en début d'année.

Toujours dans le domaine des télécoms, il est un instrument plus ancien, adopté en l'occurrence début 2020 : une « boîte à outils » sur la cybersécurité des réseaux 5G.

Il s'agit d'un cadre méthodologique et non d'un texte de loi. Mais l'UE se retrouve face au même constat qu'avec la directive à laquelle le Gigabit Infrastructure Act doit se substituer : les États membres s'en sont très diversement emparés. En témoigne un rapport d'étape publié la semaine passée. C'est le deuxième du genre après le bilan effectué à l'été 2020.

Entre-temps (début 2022), la Cour des comptes européennes avait rendu la même conclusion : la mise en oeuvre avance, mais se fait de manière très hétérogène.

En France, la loi no 2019-810 du 1er août 2019 et son décret d'application illustrent l'orientation adoptée. « Le caractère émergent de la technologie 5G [...] impose une forme de traitement au cas par cas au moins jusqu'à ce que l'état de l'art du domaine et les premiers retours d'expérience soient consolidés », résume-t-on chez l'ANSSI.

Lire aussi : NIS 2 : les nouveaux défis de la conformité cyber

Équipementiers 5G : des périmètres de restriction peu clairs

Cette notion de cas par cas, la Commission européenne y fait référence dans son rapport d'étape, à propos d'une des sept mesures « stratégiques » que contient la toolbox. Nommément, la restriction de la participation des fournisseurs sur la base de leur profil de risque.

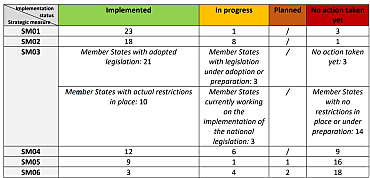

Au dernier pointage, 21 États membres ont adopté une forme de législation donnant à des autorités compétentes un tel pouvoir de restriction. Cinq d'entre eux ont imposé aux opérateurs de réseaux mobiles (MNO) une autorisation préalable au déploiement d'équipements 5G. Ils sont dix à avoir identifié - ou à prévoir d'identifier - des sites ou zones géographiques sensibles. Et quatorze à avoir élargi - ou à envisager d'élargir - le régime à d'autres types de réseaux, le fixe en tête.

Dans la pratique, le périmètre de restriction est souvent encore inconnu, regrette Bruxelles, car il dépend de décisions restant à adopter... ou prises au cas par cas.

Pour ce qui est de l'entrée en application de cette mesure, certains États membres ont fixé des des dates spécifiques. D'autres, des échéances (entre 2 et 7 après entrée en vigueur). Ils sont 10 à avoir effectivement imposé des obligations aux MNO concernant les fournisseurs « à haut risque ».

Lire aussi : NIS 2 : le tableau de bord

Diversifier les fournisseurs

L'une des autres « mesures stratégiques » de la boîte à outils vise à développer les stratégies multifournisseurs au niveau des opérateurs. Plus de la moitié des États membres (16) ne l'ont pas encore implémentée. Chez les 9 qui ont établi un cadre, l'autorité compétente peut solliciter des informations à ce sujet auprès des MNO. Deux d'entre eux sont allés plus loin en imposant un nombre minimum de fournisseurs sur différentes parties du réseau.

La toolbox contient une mesure similaire, mais visant la diversité des fournisseurs au niveau national. Ils ne sont que trois États membres à l'avoir transposée à date. Certains ont annoncé qu'ils ne la transposeraient pas, estimant qu'il n'existe pas de dépendance à ce niveau.

La mise en oeuvre est plus avancée sur des mesures telles que le filtrage des investissements directs étrangers (SM07 ; non reprise dans le tableau ci-dessous). Ou, dans une moindre mesure, sur le contrôle des MSP et autres tiers (SM04). Ils sont, sur ce volet, deux États membres à identifier les MSP dans le cadre des procédures d'autorisation. Quatre ont des exigences de localisation pour la gestion des services 5G.

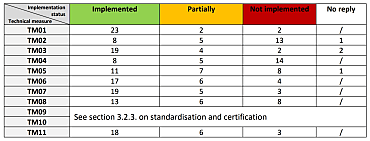

Des SOC aux correctifs logiciels : la transposition inégale des mesures techniques

La boîte à outils inclut aussi une dizaine de mesures d'ordre technique. Là aussi, les pays de l'UE les ont très diversement implémentées. À commencer par la première, destinée à assurer l'application d'un « socle d'exigences de base ». Pour certains, cela s'est traduit par l'intégration d'objectifs généraux au plus haut du corpus législatif. D'autres ont élaboré des textes spécifiques.

Sur la question du contrôle des accès (TM03), quelques pays ont encadré les accès distants par des tiers. Concernant l'obligation de mise en oeuvre de NOC et/ou de SOC (composante de la TM05), ils sont peu à l'avoir traduite comme telle. La tendance est plutôt à laisser aux MNO plus ou moins de marge sur la localisation de ces centres en fonctions de l'analyse de risque.

En matière de sécurité physique (TM06), les exigences nationales ne sont souvent pas spécifiques à la 5G. Sur la partie logicielle, le degré de précision des transpositions varie également. Elles touchent parfois à des aspects comme la gestion des changements, les tests, le backup ou la protection contre les codes malveillants.

Illustration principale © Destina - Adobe Stock

Sur le même thème

Voir tous les articles Actualités