Data : Le vol d'identifiants est à la base de deux attaques sur trois

Plus de 63 400 incidents de sécurité informatique ont été enregistrés dans 95 pays, d'après l'édition 2014 du rapport de Verizon. 1 367 violations de données ont été confirmées et près de deux attaques sur trois ont été perpétrées avec des identifiants volés ou détournés.

Deux violations de données sur trois sont réalisées par des hackers ayant utilisé des identifiants volés ou détournés, d'après l'édition 2014 du DBIR (Data Breach Investigations Report) de Verizon. « Tenter d'obtenir des identifiants valides est à la base de la plupart des types d'attaques étudiés », explique Jay Jacobs, analyste chez Verizon et co-auteur du rapport.

1 367 violations de données

Sur 63 437 incidents de sécurité informatique étudiés l'an dernier dans plus de 95 pays, 1 367 violations de données ont été confirmées (contre 621 lors de la précédente édition bien moins étendue).

En 2013, la majorité des incidents a concerné des identifiants volés (422 attaques l'année dernière, contre 203 en 2012). Suivent : le vol de données par malwares (327 attaques, contre 183 en 2012), le phishing (245 contre 181), le « RAM scraping » ou collecte de données stockées en RAM (223 attaques, contre 27) et les logiciels pour ouvrir des backdoors - le seul mode d'attaque du top 5 ayant baissé (165 en 2013, contre 209 en 2012).

9 types d'attaques

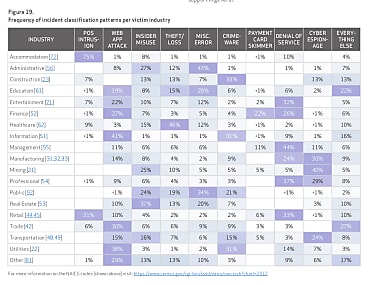

Avec le recul, 92% des 100 000 incidents examinés ces dix dernières années par l'opérateur télécom américain et 50 organisations dans le monde - de l'US-CERT au Centre européen de lutte contre la cybercriminalité (EC3) - correspondent à 9 types d'attaques seulement, à savoir : l'intrusion des points de vente (à travers les terminaux de paiement comme dans l'affaire Target), les attaques par web apps, les attaques d'initiés, la perte ou le vol de données, les attaques liées à des erreurs diverses, l'utilisation de logiciels malveillants. Mais aussi le détournement de cartes de paiement, les attaques par déni de service (DoS) et, enfin, le cyberespionnage.

Alors que la distribution est l'activité la plus ciblée par les attaques de points de vente, les médias et le secteur financier sont davantage sujets aux attaques web et en déni de services. L'industrie de la santé doit faire face au vol de données par malwares. Tandis que la production et l'industrie lourde sont plus touchées par le cyberespionnage et les attaques par saturation.

Les hackers prennent l'ascendant

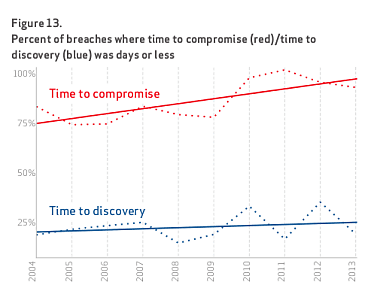

Les cybercriminels sont plus efficaces et mieux armés, alors que les entreprises peinent à assurer la sécurité de leurs réseaux et systèmes d'information, en témoigne l'attaque contre Target en décembre 2013. « Les pirates sont plus affûtés et plus rapides, leurs victimes potentielles n'innovent pas aussi vite », commente Jay Jacobs. « Les attaques sont plus complexes, plus sophistiquées et étendues. Les cybercriminels prennent l'ascendant », ajoute-t-il.

Lire aussi : Vol de données : Marriott va payer 52 millions $

Dans les trois quarts des cas, les cybercriminels mettent quelques jours pour atteindre leur cible, voire moins, d'après le rapport 2014 de Verizon. Les organisations qui en sont victimes le découvrent en quelques jours ou moins, mais dans un quart des cas seulement.

Lire aussi

Sur le même thème

Voir tous les articles Actualités