Informatique confidentielle : VMware rallie autour du projet Certifier Framework

Une alliance se structure autour de Certifier Framework, projet open source que porte VMware. En quoi consiste-t-il ?

Prendre en charge Nitro ? RSA-3072 ? Les « conteneurs confidentiels » d’IBM ? Les GPU ? Tout ceci est sur la feuille de route du projet Certifier Framework.

L’élan est venu de VMware, qui a ouvert les vannes l’an dernier. Et qui a profité, la semaine passée, du Confidential Computing Summit pour faire un point d’étape. Le groupe américain a notamment entériné une « alliance » avec AMD, Samsung et « des membres de la communauté RISC-V ».

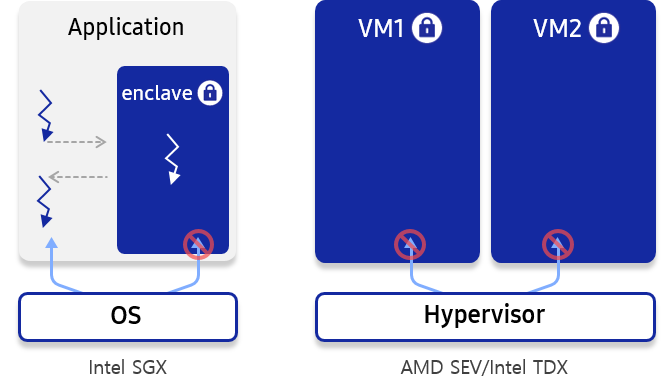

Une annonce symbolique de l’une des grandes promesses du projet : s’adapter à la diversité des environnements d’exécution matériels qui portent – et porteront – l’informatique dite « confidentielle ». Parmi eux, certains assurent une isolation au niveau des applications, comme SGX chez Intel. D’autres, au niveau des VM, comme SEV chez AMD.

VMware pousse un autre couche d’abstraction

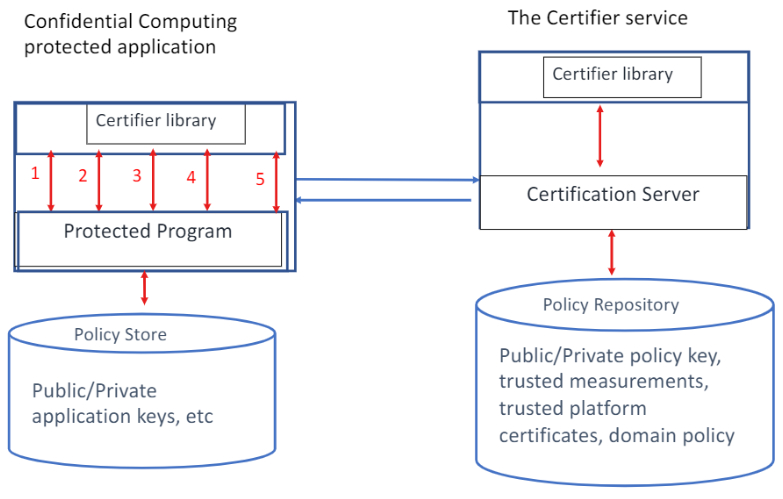

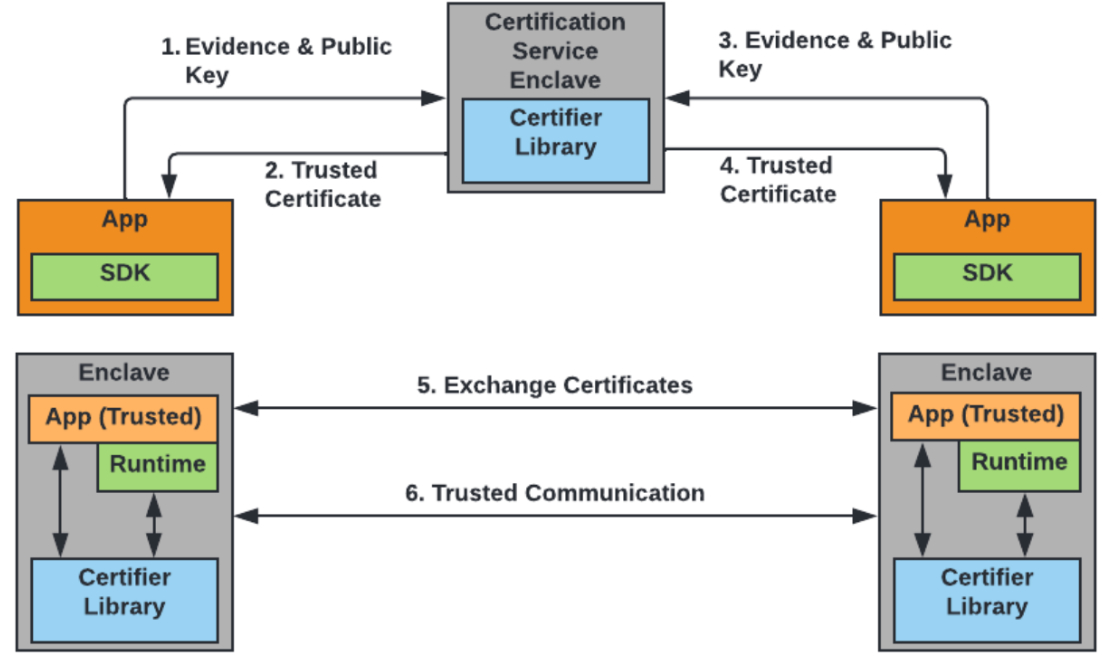

Pour faire « communiquer » les applications entre ces différentes plates-formes, Certifier Framework fournit deux briques, sous licence Apache 2.0. D’un côté, une bibliothèque d’API clientes. De l’autre, un serveur de certification. La première doit simplifier l’adaptation des programmes, en limitant à « une demi-douzaine de lignes de code » les ajouts nécessaires pour implémenter tous les aspects de l’informatique confidentielle (isolation, mesure, gestion des secrets, attestation). Le second, écrit en Go, gère la confiance entre systèmes sur la base d’un moteur de politiques (et de certificats X.509). Le langage par défaut pour écrire ces dernières est basé sur le framework Abadi-Lampson.

Intel SGX est géré par l’intermédiaire de deux SDK : Open Enclaves et Gramine (il y eut un portage Asylo, plus maintenu néanmoins).

Les politiques étant indépendantes des applications, il est, en théorie, plus facile de changer de back-end.

Illustration principale générée par IA